איך גנבו 36 מליון יורו מחשבונות בנקים מקוונים באירופה, בלי שהלקוחות ירגישו, ומה לעשות כדי שזה לא יקרה לכם. בגדול: אל תפתחו spear-phishing email

בחודש צדמבר האחרון התגלתה גניבה מקוונת שהתנהלה באירופה, ובה הצליחו פושעי הרשת לגנוב לא פחות מאשר 36,000,000 יורו מ- 30,000 חשבונות בנקים בכל רחבי היבשת. ההתקפות החלו באיטליה, אך נדדו משם מהר מאוד לגרמניה, ספרד והולנד. הגנבים החדירו סוסים טרויאנים מתוחכמים שהתגברו אף על שיטת וידוא הגישה הכפולה, בה נוהגים הבנקים. דו"ח שפרסמה חברת צ'קפוינט בשיתוף Versafe, מתאר את תהליך ההדבקה והפריצה לפרטיו, וגם מציע איך להשמר ככל האפשר מאירוע כזה.

סוד העניין היה בהדבקה ראשונית של מחשב הלקוח, בסוס טרויאני. זה יכול היה לקרות תוך כדי גלישה באינטרנט וגישה לאתר שעבר בעצמו הדבקה, פתיחה של אימייל ו- phishing, ואפשרויות נוספות. ככלל, הלקוח הגולש לא ידע בכלל שהמחשב שלו הותקף והודבק בסוס הטרויאני.

בשלב הבא, ברגע שהלקוח נכנס לאתר הבנק שלו, הופיעה הודעה שעליו לעדכן את פרטי הטלפון הנייד שלו. מכאן שולח הוירוס לטלפון הודעה ובה לינק להורדת התוכנה – שהיא גרסא ניידת של הסוס הטרויאני, ומרגע שזה קורה והזדונה מותקנת, כל המערכת למעשה פרוצה ונגישה לגנבים.

הפעם הבאה שהלקוח נכנס לחשבון הבנק שלו ומבצע העברה, הווירוס "לוקח" אחוז מסוים על ההעברה ומעביר את הכסף לחשבון הגנבים. התחכום כאן הוא, בכך שמערכת הבנק אמנם שולחת SMS שמודיע ללקוח על ההעברה, אבל הווירוס יודע ללכוד את ה- SMS הזה, ולהפנות אותו לחשבון סלולר אחר. כך, המערכת הבנקאית יודעת שה- SMS התקבל, אבל הלקוח האמיתי לא רואה אותו בכלל.

מלבד אבטחה טובה יותר של המערכת הבנקאית, הלקוחות, אומרים בצ'קפוינט, חייבים להקפיד על כללים בסיסיים, שלמרבה הפלא גם אנחנו ממליצים עליהם, והמלצנו במאמרים קודמים, כאן:

- עדכון מערכת ההפעלה

- עדכון האנטי וירוס ושמירה עליו מעודכן

- עדכון הדפדפן וההתקנות הנילוות אליו, כמו פלאש, אקרובט, ג'אווה וכד'

- עדכון ושמירה על עדכניות של כל תוכנה או פריט שמשמשים לגלישה באינטרנט או פתיחה של מיילים

הדברים החשובים לא פחות, קשורים ב'נאיביות הגולש': אסור, באיסור חמור, לפתוח spear-phishing emails: אימיילים שלא ביקשתם לקבל או כאלה שמגיעים ממקורות שאתם לא מזהים. אל תפתחו גם אימיילים שהגיעו אליכם ממקורות שאתם מכירים, אבל נראים חשודים – שורות נושא סתמיות כמו "Hi", או כאלה שיש בהם רק קישורים. אם מדובר במישהו שאתם מכירים, תמיד אתם יכולים לשלוח אליהם מייל, ולבקש לוודא שהם-הם שלחו את המייל המדובר.

קחו בחשבון שחברות גדולות כמו איביי, פאיפאל ואחרות, לעולם לא שולחות מיילים עם הכותרת "Dear Customer". הן תמיד מכניסות את שם המשתמש שלכם, ואם יש לינקים בגוף המייל, הם מכוונים לאתר שלהן, ולא לשום מקום אחר.

אנחנו מציעים להוריד ולהתקין תוכנות הגנה כמו Mailwasher: התוכנה הזאת מאפשרת לכם לראות את הודעות המייל על השרת עצמו, ולהוריד אליכם רק את אלה שאתם מעוניינים בהן. בנוסף, היא מראה את תוכן ה- HTML של המייל, ובמידה ויש באימייל לינק, אפשר לראות לאן מכוון הלינק עצמו. אני משתמש בתוכנה הזאת כבר שנים, ואין ספק שהיא חסכה לי לא רק זמן, אלא גם הרבה צרות.

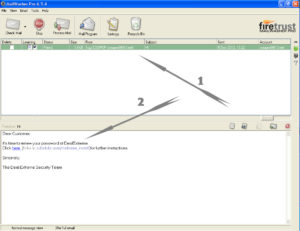

בדוגמא שלפנינו, שלחתי לעצמי מייל מפוברק שכזה:

שימו לב (1) שהוא מגיע מחבר – מישהו שהתוכנה מכירה ומזהה כחבר. הכתובת היא זו שלי, אבל באותה מידה יכולים לכתוב שם customer-service@dx.com, לצורך העניין.

בגוף המייל ניתן לראות שהתוכנה מפענחת את הלינק ומאפשרת לראות מראש לאן הוא מכוון. ברור מקריאת הכתובת, שהוא לא מפנה לדיל אקסטרים, אלא לכתובת אחרת.

זיכרו את הדוגמא הזאת. מיילוושר עושה עבודה מצוינת, ואפשר בהחלט להשקיע את מה שהיא עולה, כדי לקבל את גירסת הפרו שלה (צילום המסך כאן, הוא מגרסא קודמת של מיילוושר). לראשונה, אנחנו מתרגמים את התוכנה לעברית, ומציעים אותה במחיר זהה לזה של המשווק, גם לארגונים. אם אתם מתכוונים להתקין MailWasher באופן פרטי, בכל הארגון או החברה שלכם, דברו איתנו קודם, כיון שקיימות מספר אופציות לכך, כולל התקנה על שרת בחברה.

בהצלחה!